ファイル転送とセキュリティ関連のブログ

おすすめのブログ

-

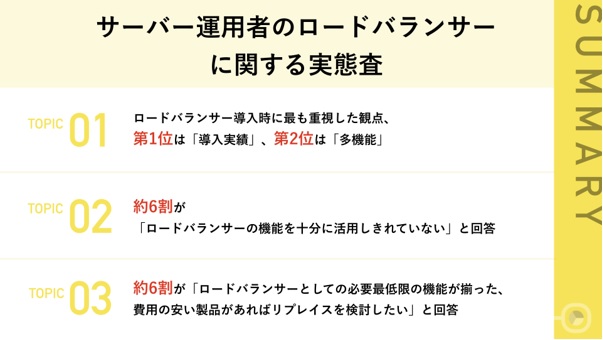

実態調査から見えてきたロードバランサー選択の新基準

Kouji Fujii | | セキュリティ

プログレスで「サーバー運用者のロードバランサーに関する実態調査」を実施した結果から新たな時代のロードバランサーの選択基準が見えてきました。

-

ビジネスファイルを安全に保ち、データを保護する7つの方法

John Iwuozor | | セキュリティ

情報とデジタル化された記録の安全な転送は、ビジネスにとって不可欠です。ビジネスファイルを安全に保つための7つの効果的な方法を説明します。

-

安全なファイル転送: 個人識別情報の保護

Doug Barney | | セキュリティ

個人識別情報 (PII) は、規制コンプライアンスを満たす、安全な方法で管理する必要があります。

-

MOVEit マネージド・ファイル・トランスファーの負荷分散 - ロードバランサーとの統合

Doug Barney | | ファイル転送

マネージド・ファイル・トランスファー (MFT) ソフトウェアは、ロードバランサーを利用した負荷分散によってさらに強力になり、より高いレベルの可用性と拡張性が実現できます。

-

安全なファイル転送の最善策 - マネージド・ファイル・トランスファー

Doug Barney | | セキュリティ

企業でのファイル転送は、常にセキュリティとコンプライアンスを考慮して行う必要があり、それを実現できるのがマネージド・ファイル・トランスファー (MFT) です。

-

MOVEit 2022.1 リリースのお知らせ

David Perez | | IT技術情報 | ファイル転送

マネージド・ファイル・トランスファーとして 非常に優れたソリューションである MOVEit に、AWS RDS 上の Microsoft SQL のサポート、アドホック転送の使いやすさの向上、高度な自動化タスクの機能向上などが加わりました。

-

ファイル転送セキュリティ: 機密データ保護

Doug Barney | | セキュリティ

機密データは完全な保護を受ける必要があります。

-

ファイルセキュリティ戦略に必要な6つのポイント

Victor Kananda | | セキュリティ

ファイルセキュリティのために押さえるべき6つのファイル保護戦略のポイントについて説明します。

-

アルキロコスの詩片とマネージド・ファイル・トランスファー戦略

David Perez | | クラウド

キツネとハリネズミの対処法が、マネージド・ファイル・トランスファー (MFT) のクラウド戦略の策定に役立ちます。

-

金融機関に必要な安全なファイル転送

Doug Barney | | セキュリティ

多額の資金を扱う企業は、ファイルのセキュリティに投資する必要があります。

-

電子メールでの機密ファイル転送は危険 - コロナ禍で事態は悪化

Doug Barney | | セキュリティ

電子メールを使ったファイル転送は安全ではありません。コロナ禍による在宅勤務の増加でセキュリティ問題が悪化しました。

-

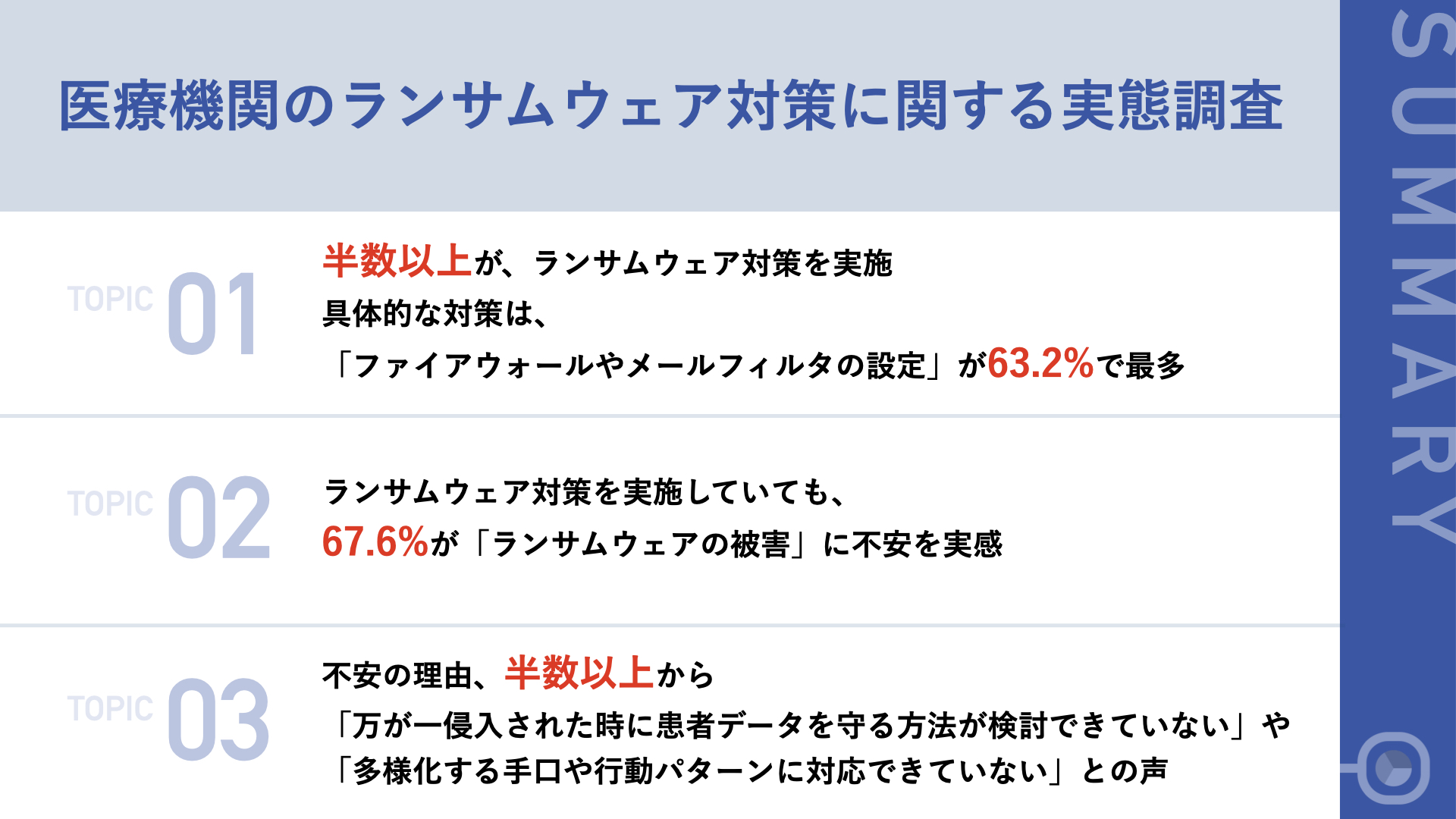

医療機関に必要な安全なファイル転送

Doug Barney | | セキュリティ | ファイル転送

医療機関の IT 部門にとって、安全なファイル転送は、満たさなければならない絶対的な要件です。

-

AES 256 暗号化の解説

Victor Kananda | | セキュリティ

AES 256 暗号化の内部動作、優位性、そしてその活用方法について説明します。

-

個人データを保護するのに考慮すべき9つのポイント

Victor Kananda | | セキュリティ

私たちの生活にはすでにクラウドプラットフォームが根を張っており、その安定性に大きく依存しています。クラウドストレージとクラウドファイル転送を利用する際に個人データを保護するために考慮すべきポイントを説明します。

-

高リスクの外部へのファイル転送処理を安全に保護するには

Greg Mooney | | セキュリティ

外部へのファイル転送がセキュリティ上のリスクを伴うのは事実ですが、機密データを外部のエンドユーザーに転送することはほとんどのビジネスの中核となる運用プロセスであり、回避する選択肢はありません。

-

暗号化と (多要素) 認証

Jeff Edwards | | セキュリティ

ユーザー名とパスワードを事実上の認証手段としている組織が多いようですが、セキュリティ上は脆弱です。強固なセキュリティ保護のためには、多要素認証 (MFA) をトップレベルの暗号化と組み合わせる必要があります。

-

機密データのセキュリティ保護の What, Why, How

Victor Kananda | | セキュリティ

機密データのセキュリティ保護に関する "What"、"Why"、"How"、つまり、対象、理由、方法を詳述します。

-

MOVEit 2022 リリース情報

David Perez | | IT技術情報 | ファイル転送

プログレスが MOVEit 2022.0 のリリースを発表しました。MOVEit Add-in for Outlook が追加され、組織全体で簡単に直感的な使いやすいインタフェースで安全なファイル転送ができるようになります。