これまで、メールによるパスワード付き ZIP ファイルの送信――通称「PPAP」が抱える問題について説明してきました。日本では2020年末から注目を集め、その後 IT ベンダー各社が代替ソリューションを相次いで発表するなど、世の中の脱 PPAP は進みつつあります。

PPAP の問題は、パスワード付き ZIP ファイルを受け取った相手に手間をかけさせてしまうにもかかわらず、本来の目的であるセキュリティ強化がそれほど期待できないことです。そして、このセキュリティ強化という観点から見た場合、ファイルとパスワードをどうやってやり取りするかと同じく重要となるのが暗号化技術です。今回は、ファイルのセキュリティに対する脅威と暗号化技術、さらにソリューション選びで大切な点について説明します。

日本でもランサムウェアによる情報漏洩が多発

そもそも、PPAP のような慣習が生まれた背景には、ファイルに含まれる機密情報の流出を防ぐという目的があります。実際、そのような情報を盗もうとする脅威は想像以上に多く、企業として予防に取り組むのは当然となっています。しかし近年、不正アクセスや情報漏洩事件は増加の一途をたどっており、特に「ランサムウェア」による被害が深刻な問題となっています。

ランサムウェアとは、PC やスマートフォンを対象にしたウイルスの一種であり、保存ファイルを勝手に暗号化して利用できなくし、その復旧と引き換えに金銭(身代金)を要求する攻撃です。要求に応じなければ、窃取した機密情報をリークサイトに公開するケースも増えており、これは「二重脅迫型ランサムウェア」と呼ばれています。

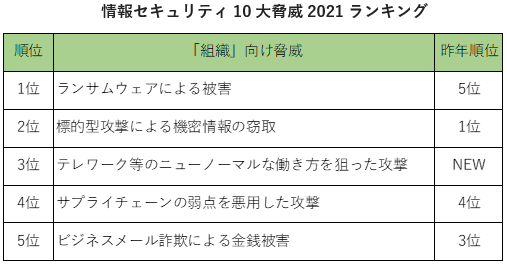

日本の IT 国家戦略を支える IPA(情報処理推進機構)では、「情報セキュリティ10大脅威」として、社会的に影響の大きかったセキュリティ脅威のランキングを毎年発表しています。2021年1月27日に発表された「情報セキュリティ10大脅威2021」では、企業などの組織に対する脅威として「ランサムウェア」が第1位になっています。

出所:IPA「情報セキュリティ10大脅威 2021」

https://www.ipa.go.jp/security/vuln/10threats2021.html

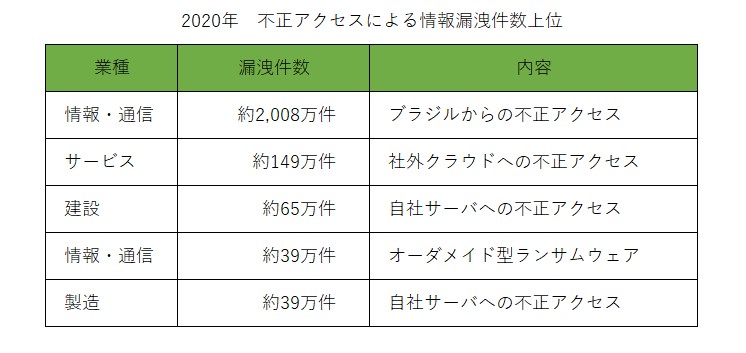

実際、日本企業をターゲットにしたランサムウェアによる情報漏洩事件は、2021年に入ってからも発生し続けています。2021年1月15日に東京商工リサーチが発表した「2020年の上場企業の個人情報漏えい・紛失事故」調査によると、事件件数は2012年の調査開始以来最多となる103件となっています。このうち、不正アクセスが原因の漏洩件数上位5件は以下のとおりで、ランサムウェアによる被害も含まれています。

出所:東京商工リサーチ(※情報漏洩・紛失件数は「可能性がある」を含む)

https://www.tsr-net.co.jp/news/analysis/20210115_01.html

不正アクセスの被害を受けた企業は、いずれも上場企業やそのグループ企業として高いレベルのセキュリティ対策を行っているはずですが、それでも起きています。非上場企業や中小企業まで含めると、さらに多くの事件が起きていると考えられます。

なお、IPA の「10大脅威ランキング」で、第2位は「標的型攻撃による機密情報の窃取」、第3位は「テレワーク等のニューノーマルな働き方を狙った攻撃」となっています。いずれも PPAP が抱える問題とも関係しており、だからこそ IPA や政府、警察庁も警鐘を鳴らしているわけです。パスワード付き ZIP ファイルを添付したメールによって広がるマルウェア「Emotet」は、ランサムウェア被害のきっかけとしてここ数年で猛威を振るってきました。いったんは終息しかけたものの、2021年に入って再び活動が活発になり、総務省や警察庁が注意喚起する事態になっています。

漏洩対策の有効打は「ファイルを暗号化して保存」

セキュリティ対策の基本となるのは、社内ネットワークへの不正な侵入や情報の持ち出しを防ぐための権限制御です。しかし、より万全を期すのであれば暗号化技術を使った個々のファイルそのものの保護も有効です。たとえばランサムウェア対策であれば、勝手に暗号化されてしまうことに対しては、ファイルを安全な場所へバックアップしておきます。さらに、機密情報を外部にさらされてしまわないように、ファイルを暗号化する方法があります。

自動暗号化機能を備えたファイルストレージであれば、ユーザーは意識したり手間をかけたりせずに、保護された状態でファイルを扱うことができます。ファイルそのものを保護して無価値化しておけば、仮にファイルを窃取されても犯人はその中身にアクセスできず、情報漏洩を回避できます。ここで重要となるのが、暗号化方式とその強度です。暗号化方式にはさまざまな種類があり、それぞれ強度(=パスワードの解析に必要とされる計算量)も異なってきます。

コンピュータの処理能力の発展とともに、有効とされる暗号化技術も世代ごとに変わってきました。以前は十分に安全とされていた暗号化技術であっても、現在では数万円のパソコンで瞬時に解読できてしまいます。そのため、セキュリティを維持するためには、暗号化技術も定期的にアップデートする必要があります。

現在、もっとも強力な暗号化方式の1つは「AES(Advanced Encryption Standard)の256ビット鍵長」と呼ばれるものです。そしてこの AES は、NIST(米国国立標準技術研究所)が定める、「米国連邦情報処理規格(FIPS)140-2」の要件にもなっています。FIPS 140-2 は、暗号化モジュールの安全性や機密性に関する要件を定める標準規格であり、政府機関や米軍が遵守すべき基準です。つまり、政府機関や米軍が導入する製品は、FIPS 140-2 に準拠し、その認証を取得(検証をパス)している必要があるということです。日本にも「JCMVP(CMVP)認証」など、同じような安全性評価の認証制度がありますが、その多くは FIPS 140-2 を参考にしています。

「米国連邦情報処理規格(FIPS)検証済みのセキュアなメッセージコラボレーション製品」データシートはこちらからアクセスできます。

FIPS 140-2 検証済みで AES-256 暗号化を備える「 MOVEit Transfer 」

以前、PPAP の代替ソリューションとして紹介したプログレスの「MOVEit Transfer」も、この FIPS 140-2 の認証を取得しています。 MOVEit Transfer に限らず、暗号化によるセキュリティ保護を実現するソリューションは数多く存在します。しかし、それらが信頼できる品質なのかどうか判断するのは、簡単ではありません。その場合、FIPS 140-2 のように信頼できる基準や認証をクリアした製品から選定するというのは、合理的な方法です。

ただし、ここで注意してほしいのは、FIPS 140-2 に「準拠」していることと「検証済み」であることは、同じではないということです。「FIPS 140-2 準拠」を謳う製品は数多くありますが、それらが高い信頼性を持つとは必ずしもいえません。数か月におよぶ厳格な検証プロセスを経た製品には、しっかりした技術の裏打ちがあり、単なる準拠とは大きな違いがあるのです。

なお、MOVEit Transfer は「FIPS 140-2 検証済み」であり、高い信頼性が担保されているといえます。データのアップロードや設定情報、ユーザー情報を AES の中でも最強といわれる AES-256 で暗号化して保存します。さらに、ファイル暗号化に使ったパスフレーズを定期的に自動更新することで、セキュリティ強度を高める機能も備えています。MOVEit Transfer を、PPAP の代替ソリューションとしてだけでなく、ファイルサーバーの置き換えやデータ蓄積サーバーとしても導入することで、さまざまなセキュリティ脅威から機密情報を守ることができます。

マイクロソフトは、2020年6月に新しい Windows OS として「Windows 11」を発表しました。そして必須の動作要件として挙げられたのが、デバイスでセキュリティ機能を提供するための「TPM(Trusted Platform Module)」モジュールです。TPM とは、簡単にいえば、暗号化で利用する鍵を安全に管理するための仕組みです。このことからいえるのは、ファイル保護機能をマイクロソフトが非常に重視しているということであり、今後は企業利用でも個人利用でもその意識が高まっていくだろうということです。「ファイルのやり取りや保管において暗号化は常識である」という時代が、これから到来するのです。